Security: SASE met ZTNA

Als eerste stap voeren we een GRATIS security assesment uit. Azure AD, Microsoft 365, Sharepoint Online, Teams, lokale servers (AD) en werkposten worden onder de loupe genomen. Zo kunnen we u een op feiten gebaseerd actieplan voorstellen: volgens de graad van risico stellen we een lijst met prioriteiten op. Op die manier kan u aan uw klanten tonen dat u security ernstig neemt en dat u bouwt aan compliance.

SASE: Secure Access Service Edge

Aanpak

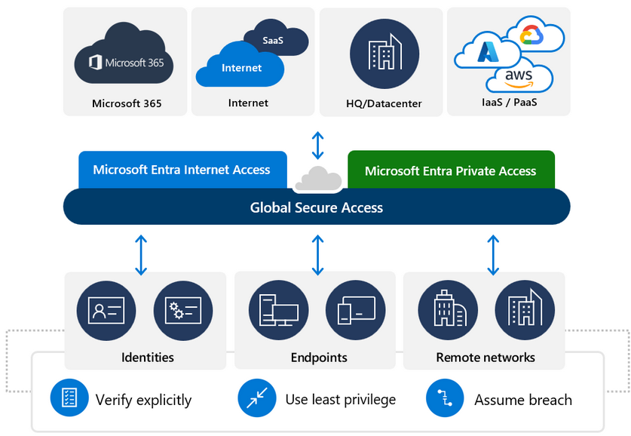

We baseren onze aanpak op Secure Access Service Edge, vaak afgekort tot SASE. Het is een beveiligingsframework dat SD-WAN (Software-Defined Wide Area Networking) en Zero Trust-beveiligingsoplossingen combineert tot een geconvergeerd cloudplatform dat gebruikers, systemen, eindpunten en externe netwerken koppelt met apps en gebruikers. We werken hiervoor met oplossingen van vendoren zoals Barracuda, Cisco Meraki en Microsoft.

Hoofddoel

Het hoofddoel van SASE-architectuur is om een naadloze gebruikerservaring, optimale connectiviteit, en uitgebreide beveiliging te bieden op een manier die de behoeften aan dynamische beveiliging van digitale ondernemingen ondersteunt. In plaats van verkeer voor beveiligingsinspecties terug te halen naar traditionele datacentrums of privénetwerken, zorgt SASE ervoor dat apparaten en externe systemen op elk gewenst moment naadloos toegang hebben tot apps en resources, waar deze zich ook bevinden.

Belangrijkste onderdelen van SASE :

![]()

Een SD-WAN (Software-Defined Wide Area Network) is een overlay-architectuur die software voor routeren of overbrengen gebruikt om virtuele verbindingen te creëren tussen zowel fysieke als logische. SD-WAN’s bieden nagenoeg onbeperkte paden voor gebruikersverkeer. Dit optimaliseert de gebruikerservaring en maakt krachtige flexibiliteit mogelijk in versleutelings- en beleidsbeheer.

![]()

FWaaS (Firewall as a Service) verplaatst firewallbeveiliging naar de cloud in plaats van de traditionele netwerkperimeter. Dit stelt organisaties in staat om externe, mobiele medewerkers veilig te koppelen aan het bedrijfsnetwerk, terwijl nog steeds consistent beleidsregels worden afgedwongen die verder reiken dan de geografische footprint van de organisatie.

![]()

Een SWG (Secure Web Gateway) is een service voor webbeveiliging die niet-gemachtigd verkeer uitfiltert zodat het geen toegang heeft tot een bepaald netwerk. Het doel van een SWG is om bedreigingen te detecteren voordat ze een virtuele perimeter binnendringen. Een SWG bereikt dit door technologieën zoals detectie van schadelijke code, eliminatie van malware en URL-filters te combineren.

![]()

ZTNA (Zero Trust Network Access) is een reeks geconsolideerde technologieën op basis van de cloud. Ze werken in een framework waarin vertrouwen nooit impliciet is en toegang op een need-to-know basis wordt verleend aan de gebruikers, apparaten en toepassingen. In dit model moeten alle gebruikers worden geverifieerd, gemachtigd en continu gevalideerd voordat ze toegang krijgen tot persoonlijke toepassingen en gegevens van het bedrijf. ZTNA elimineert de slechte gebruikerservaring, operationele complexiteit, kosten en risico’s van een traditionele VPN. Meer details kan u hieronder lezen onder de hoofding Zero-Trust principles

![]()

Een CASB (Cloud Access Security Broker) is een SaaS-toepassing die fungeert als een beveiligingscontrolepunt tussen on-premises netwerken en op de cloud gebaseerde toepassingen. Daarnaast dwingt deze beveiligingsbeleid af. Een CASB beschermt bedrijfsgegevens via een combinatie van technieken voor preventie, bewaking en herstel. Het kan ook schadelijk gedrag identificeren en beheerders waarschuwen bij compliance-schendingen.

![]()

Een modern SASE-platform stelt IT-beheerders in staat om SD-WAN, SWG, CASB, FWaaS en ZTNA te beheren via gecentraliseerd en uniform beheer in verschillende netwerken en beveiliging. Dit stelt IT-teamleden in staat om zich beter te focussen op dringendere zaken, en verbetert de gebruikerservaring voor hybride medewerkers in de organisatie.

Voordelen van SASE :

- Minder IT-kosten en complexiteit

- Grotere flexibiliteit en schaalbaarheid

- Gebouwd om hybride werk te ondersteunen

- Betere gebruikservaring

- Verbeterde beveiliging

In het SASE-framework convergeren SWG, DLP, ZTNA en andere technologieën voor bedreigingsinformatie om externe medewerkers veilige toegang te bieden tot bedrijfsresources terwijl ze het risico van zijdelingse verplaatsing in het netwerk verkleinen. In SASE worden alle verbindingen onderzocht en beveiligd en worden beleidsregels voor bedreigingsbeveiliging vooraf duidelijk gedefinieerd.

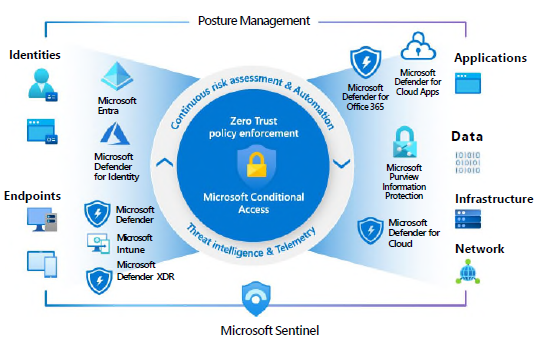

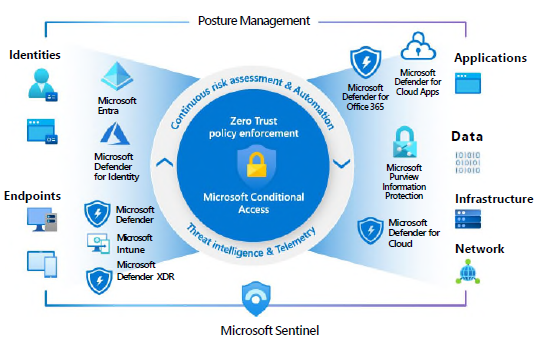

Zero-Trust principes

In plaats van ervan uit te gaan dat alles achter de bedrijfsfirewall veilig is, gaat het Zero Trust-model ervan uit dat er een lek is en verifieert ieder verzoek alsof het uit een open netwerk afkomstig is. Ongeacht waar het verzoek vandaan komt of welke bron het raadpleegt, Zero Trust leert ons ‘nooit te vertrouwen, altijd te verifiëren’. Ieder toegangsverzoek wordt volledig geverifieerd, gemachtigd en versleuteld voordat toegang wordt verleend. Om laterale verplaatsing te minimaliseren, wordt microsegmentatie en minimaalmachtigingsbeleid toegepast. Uitgebreide informatie en analyses zijn uitgerust om afwijkingen in realtime te detecteren en erop te reageren.

Uitdrukkelijk verifiëren

Toegang met minimale machtiging gebruiken

Ga uit van een lek

Verifieer en autoriseer altijd op basis van alle beschikbare gegevenspunten, inclusief gebruikersidentiteit, locatie, apparaatstatus, service of werkbelasting, gegevensclassificatie en afwijkingen.

Beperk gebruikerstoegang met aanpasbaar beleid voor tijdige en voldoende toegang (JIT/JEA) en gegevensbescherming om zowel de gegevens als de productiviteit te beschermen.

Minimaliseer de impact van lekken en voorkom laterale verplaatsing door toegang te segmenteren per netwerk, gebruiker, apparaat en app-bekendheid. Verifieer dat alle sessies van begin tot eind zijn versleuteld. Gebruik analyses om de zichtbaarheid te vergroten, bedreigingsdetectie te stimuleren, en de verdediging te verbeteren.