Sécurité: SASE avec ZTNA

Dans un premier temps, nous effectuons une évaluation de sécurité GRATUITE. Azure AD, Microsoft 365, Sharepoint Online, Teams, les serveurs locaux (AD) et les postes de travail sont sous surveillance. Cela nous permet de proposer un plan d’action factuel : en fonction du degré de risque, nous établissons une liste de priorités. De cette façon, vous pouvez montrer à vos clients que vous prenez la sécurité au sérieux et que vous renforcez la conformité.

SASE: Secure Access Service Edge

Approche

Nous basons notre approche sur Secure Access Service Edge, souvent abrégé en SASE. Il s’agit d’un cadre de sécurité qui combine les solutions de sécurité SD-WAN (Software-Defined Wide Area Networking) et Zero Trust dans une plate-forme cloud convergée qui connecte les utilisateurs, les systèmes, les points de terminaison et les réseaux externes aux applications et aux utilisateurs. Nous travaillons avec des solutions de fournisseurs tels que Barracuda, Cisco Meraki et Microsoft.

Objectif principal

L’objectif principal de l’architecture SASE est de fournir une expérience utilisateur transparente, une connectivité optimale et une sécurité complète d’une manière qui prend en charge les besoins de sécurité dynamiques des entreprises numériques. Au lieu de ramener le trafic vers les centres de données traditionnels ou les réseaux privés pour des inspections de sécurité, SASE garantit que les appareils et les systèmes distants peuvent accéder de manière transparente aux applications et aux ressources à tout moment, où qu’ils se trouvent.

![]()

Un SD-WAN (logiciel -Defined Wide Area Network) est une architecture superposée qui utilise un logiciel de routage ou de transfert pour créer des connexions virtuelles entre les connexions physiques et logiques. Les SD-WAN offrent des chemins pratiquement illimités pour le trafic utilisateur. Cela optimise l’expérience utilisateur et permet une grande flexibilité en matière de chiffrement et de gestion des politiques.

![]()

FWaaS (Pare-feu en tant que Service)déplace la sécurité du pare-feu vers le cloud au lieu du périmètre réseau traditionnel. Cela permet aux organisations de connecter en toute sécurité les travailleurs mobiles et distants au réseau de l’entreprise tout en appliquant systématiquement des politiques qui s’étendent au-delà de l’empreinte géographique de l’organisation.

![]()

Un SWG (Secure Web Gateway) est un service de sécurité Web qui filtre le trafic non autorisé afin qu’il ne puisse pas accéder à un réseau spécifique. Le but d’un SWG est de détecter les menaces avant qu’elles ne pénètrent dans un périmètre virtuel. Un SWG y parvient en combinant des technologies telles que la détection de codes malveillants, l’élimination des logiciels malveillants et les filtres d’URL.

![]()

ZTNA (Zero Trust Network Access) est un ensemble de technologies cloud consolidées. Elles fonctionnent dans un cadre où la confiance n’est jamais implicite et où l’accès est accordé aux utilisateurs, aux appareils et aux applications en fonction du need-to-know. Dans ce modèle, tous les utilisateurs doivent être authentifiés, autorisés et validés en permanence avant d’accéder aux applications et données personnelles de l’entreprise. ZTNA élimine la mauvaise expérience utilisateur, la complexité opérationnelle, les coûts et les risques d’un VPN traditionnel. Vous pouvez lire plus de détails ci-dessous sous la rubrique Principes de Zero-Trust

![]()

Un CASB (Cloud Access Security Broker) est une application SaaS qui agit comme un point de contrôle de sécurité entre les réseaux sur site et les applications basées sur le cloud. De plus, il applique les politiques de sécurité. Un CASB protège les données de l’entreprise grâce à une combinaison de techniques de prévention, de surveillance et de récupération. Il peut également identifier les comportements malveillants et alerter les administrateurs des violations de conformité.

![]()

Une plate-forme SASE moderne pour les responsables informatiques dans L’état de SD-WAN, SWG, CASB, FWaaS enZTNA vous est transmis via une gestion centralisée et uniforme dans des réseaux et un affichage variés. Il s’agit d’une équipe informatique chargée de mieux se concentrer sur les opérations à effectuer, ainsi que de servir les travailleurs hybrides dans l’organisation.

Avantages du SASE :

- Réduction des coûts et de la complexité informatiques

- Une plus grande flexibilité et évolutivité

- Conçu pour prendre en charge le travail hybride

- Meilleure expérience utilisateur

- Sécurité améliorée

Dans le cadre SASE, SWG, DLP, ZTNA et d’autres technologies de renseignement sur les menaces convergent pour fournir aux travailleurs distants un accès sécurisé aux ressources de l’entreprise tout en réduisant le risque de mouvement latéral à travers le réseau. Dans SASE, toutes les connexions sont examinées et sécurisées, et les politiques de protection contre les menaces sont clairement définies à l’avance.

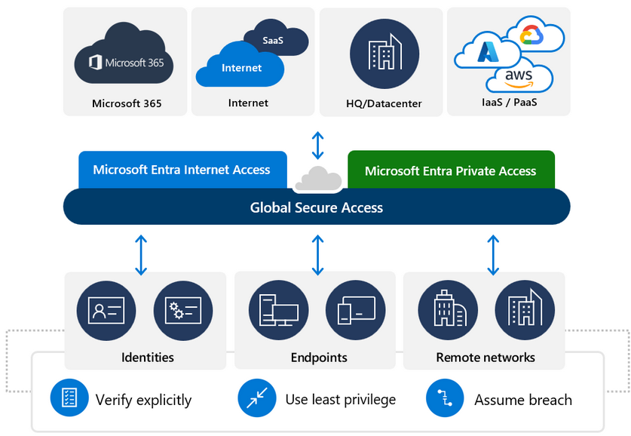

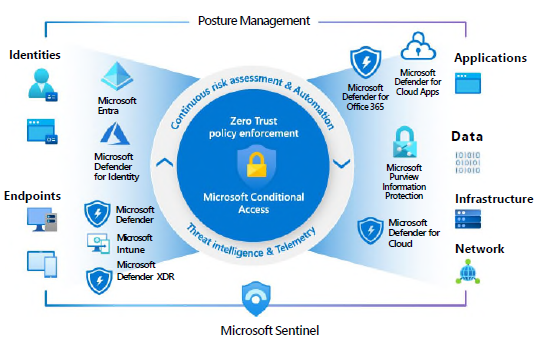

Principes de Zero-Trust

Plutôt que de supposer que tout ce qui se trouve derrière le pare-feu de l’entreprise est sécurisé, le modèle Zero Trust suppose qu’il y a une violation et authentifie chaque demande comme si elle provenait d’un réseau ouvert. Quelle que soit l’origine de la demande ou de la source consultée, le Zéro Confiance nous apprend à « ne jamais faire confiance, à toujours vérifier ». Chaque demande d’accès est entièrement authentifiée, autorisée et cryptée avant que l’accès ne soit accordé. Pour minimiser le déplacement latéral, des politiques de microsegmentation et d’autorisation minimale sont appliquées. Des informations et des analyses complètes sont équipées pour détecter et répondre aux anomalies en temps réel.

Vérifier expressément

Utiliser l’accès à autorisation minimale

Supposons une fuite

Toujours vérifier et autoriser tous les points de données disponibles, y compris l’identité de l’utilisateur, l’emplacement, l’état de l’appareil, le service ou la charge de travail, la classification des données et les écarts.

Restreindre l’accès des utilisateurs avec des politiques personnalisables pour un accès rapide et suffisant (JIT/JEA) et une protection des données pour protéger à la fois les données et la productivité.

Minimisez l’impact des fuites et évitez les déplacements latéraux en segmentant l’accès par réseau, utilisateur, appareil et application. Vérifiez que toutes les sessions sont chiffrées de bout en bout. Utilisez les analyses pour augmenter la visibilité, augmenter la détection des menaces et améliorer les défenses.

Vous souhaitez une analyse de votre réseau ou des informations complémentaires ?

Nous pouvons vous aider.